Perché la sicurezza OT è importante?

I sistemi di controllo industriale indirizzati alle tecnologie operative (le cosiddette OT) sono fondamentali nella nostra quotidianità perché proteggono la sicurezza di servizi essenziali come: reti di distribuzione di acqua, gas, elettricità, centrali elettriche, infrastrutture critiche, linee di produzione automatizzate e sistemi di trasporto. Attacchi informatici contro questi sistemi possono avere gravi conseguenze, tra cui interruzioni operative, danni alle installazioni, infortuni ai lavoratori, disastri ambientali, problemi di conformità normativa e responsabilità legali.

Quali sono le sfide della cybersecurity OT?

In passato, le risorse ICS (ossia le risorse relative all’Industrial Control Systems che riguarda i sistemi di controllo e automazione utilizzati per monitorare e gestire processi industriali) e OT erano isolate dalle altre reti aziendali e da Internet. Con la digitalizzazione e l’adozione delle tecnologie dell’Industria 4.0, è diventata necessaria una comunicazione fluida tra IT, cloud e reti operative. Questa evoluzione ha aumentato l’esposizione delle risorse OT alle minacce informatiche.

I primi problemi riscontrati sono i seguenti:

- Mancanza di visibilità: molti dispositivi OT, installati anni fa, sono vulnerabili agli attacchi (per es. di DDoS). Spesso le organizzazioni non hanno un inventario completo di questa tipologia di risorse, rendendo difficile la valutazione dei rischi.

- Mancanza di controllo: le reti industriali, spesso non segmentate, permettono agli attaccanti di muoversi lateralmente. L’accesso remoto è comune, ma spesso non controllato dai team IT, e gli strumenti di sicurezza IT non possono analizzare i protocolli OT. Il rilevamento delle minacce risulta quindi complicato.

- Mancanza di collaborazione: la responsabilità della cybersecurity è condivisa tra CISO (Chief Information Security Officer ossia il dirigente di alto livello all’interno di un’organizzazione che è responsabile della gestione della sicurezza delle informazioni) e team IT, che raramente hanno competenze in tecnologie operative. La mancanza di fiducia e collaborazione tra OT e IT può compromettere gravemente la sicurezza.

Come la sicurezza OT è diversa dalla sicurezza IT?

Nonostante la sicurezza IT e OT condividano obiettivi di protezione contro le minacce e lavorino per controllare gli accessi, la natura fisica degli ambienti OT introduce specificità uniche come le seguenti:

- Priorità alla disponibilità

Mentre in IT la riservatezza e l’integrità dei dati sono cruciali, in OT la priorità è mantenere l’operatività. Interruzioni in OT possono avere impatti fisici significativi. - Cicli di vita diversi

I sistemi OT hanno cicli di vita molto più lunghi (15-30 anni) rispetto ai sistemi IT (3-5 anni) e spesso le patch di sicurezza non sono disponibili o difficili da implementare. - Protocolli di comunicazione specifici

La protezione delle reti industriali richiede la comprensione e la decodifica di protocolli specifici della produzione.

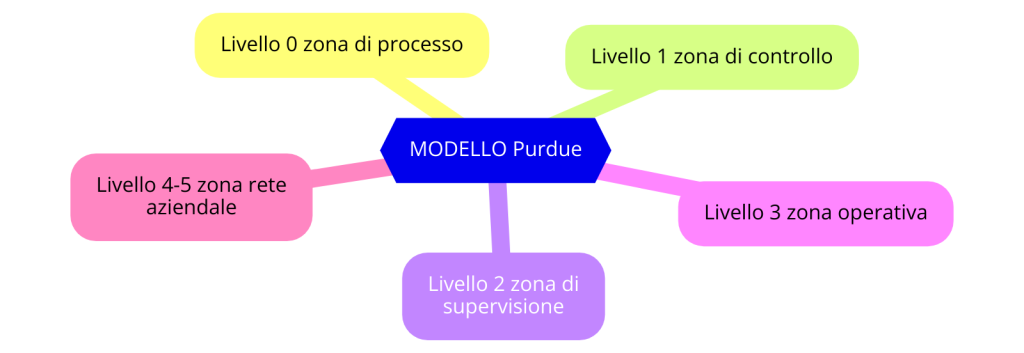

Cos’è il modello Purdue per la sicurezza ICS?

Il Purdue Enterprise Reference Architecture (PERA) è un framework sviluppato negli anni ’90 per segmentare le reti dei sistemi di controllo industriale (ICS) e organizzarle in base ai loro ruoli:

- Livello 0 (zona di processo)

Riguarda dispositivi che interagiscono con il mondo fisico (sensori, attuatori). - Livello 1 (zona di controllo)

Coinvolge dispositivi intelligenti che comandano i dispositivi di livello 0 (PLC, RTU, IED, SIS). - Livello 2 (zona di supervisione)

Prevede sistemi di controllo e monitoraggio del processo fisico (DCS, SCADA, HMI). - Livello 3 (zona operativa)

È il livello dei sistemi che orchestrano il processo industriale (MES, storici dei dati). - Livelli 4 e 5 (zona aziendale)

Qui si trova la rete aziendale IT tradizionale e i suoi sistemi (ERP, server di posta elettronica, computer degli utenti).

Il modello suddivide le operazioni di supporto industriale in tre aree principali:

- Zona aziendale (livelli 4 e 5)

Controllata dall’IT, include data center aziendali e hosting di applicazioni. - Zona demilitarizzata industriale (IDMZ)

Funziona come buffer tra sistemi di produzione critici e la rete aziendale. - Zona di sicurezza industriale (livelli 0-3)

Contiene sistemi operativi critici con comunicazione frequente e a bassa latenza.

Evoluzione del modello

Il modello Purdue per la sicurezza rimane un framework rilevante e utilizzato per segmentare le reti dei sistemi di controllo industriale (ICS) dalle reti aziendali. Tuttavia, la sua attualità è oggetto di dibattito, soprattutto alla luce delle nuove sfide e minacce che emergono con l’evoluzione delle tecnologie.

Vantaggi del modello Purdue

- Segmentazione delle reti

Il modello fornisce una struttura chiara per la segmentazione delle reti, riducendo il rischio che le minacce possano propagarsi facilmente da un livello all’altro. - Isolamento delle funzioni critiche:

Aiuta a isolare le funzioni critiche di controllo industriale dalle reti IT, che sono più frequentemente bersagliate da attacchi informatici. - Chiarezza organizzativa

Offre una chiara divisione delle responsabilità e delle risorse, facilitando la gestione della sicurezza e la conformità normativa.

Sfide e limiti del modello Purdue

- Interconnessione Crescente: con l’adozione crescente dell’Industria 4.0, dell’Industrial Internet of Things (IIoT) e delle tecnologie cloud, le reti OT (Operational Technology) e IT sono sempre più interconnesse. Questo riduce l’efficacia di un modello che si basa sull’isolamento delle reti.

- Minacce Moderne: le moderne minacce informatiche, come gli attacchi avanzati e persistenti (APT) e i ransomware, possono sfruttare le connessioni esistenti tra IT e OT, bypassando le tradizionali barriere di sicurezza previste dal modello Purdue.

- Aggiornamenti e Patch: il modello Purdue non tiene conto adeguatamente della necessità di aggiornamenti e patch frequenti, che sono diventati cruciali per mantenere la sicurezza in ambienti digitalizzati.

Per rispondere a queste sfide, sono emersi nuovi approcci e modelli che completano o evolvono il modello Purdue:

- Zero Trust Architecture: Questo modello presume che nessuna parte della rete, interna o esterna, sia completamente sicura. Richiede una verifica continua di ogni accesso e attività, riducendo la fiducia implicita nelle reti segmentate.

- Adaptive Security Architecture: Propone un approccio dinamico alla sicurezza, in cui le strategie di difesa si adattano in tempo reale alle minacce emergenti.

- Microsegmentazione: Questa tecnica prevede la segmentazione della rete in microsegmenti, limitando il movimento laterale degli attacchi all’interno della rete.

Il modello Purdue continua a essere una base utile per la progettazione della sicurezza delle reti ICS, ma deve essere integrato con nuove strategie e tecnologie per affrontare le sfide contemporanee. L’adozione di approcci complementari, come Zero Trust e microsegmentazione, può aiutare a mantenere la sicurezza in un ambiente industriale in continua evoluzione.